Vou falar um pouco sobre o IWAN e fazer na pratica um laboratório. Simulando dois Data Centers e duas Filiais.

Quando falamos de IWAN para um melhor entendimento precisamos responder algumas questões:

Estamos utilizando toda nossa banda contratada, usamos todos os nossos links? Hoje pago por um link standby poderia melhorar?

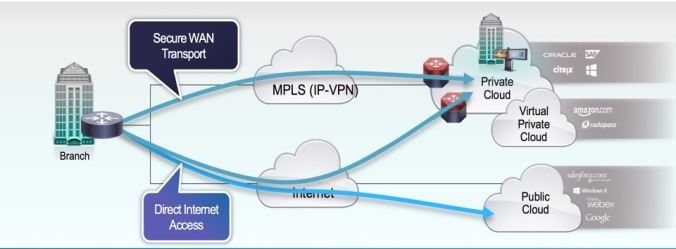

Será que poderia utilizar dois links ou mais simultaneamente independente do tamanho da banda e qual meu modelo contratado, sendo MPLS, INTERNET 3G, 4G e etc, de uma forma confiável e segura ?

A Resposta é Sim!

A Cisco desenvolveu o Intelligent WAN (IWAN), com as empresas crescendo rapidamente e expandindo o seu alcance, a WAN tornou-se uma via de comunicação entre esses escritórios remotos e seus funcionários / clientes em todo o mundo. Isso significa que a WAN agora desempenha um papel crítico na produtividade do negócio e a capacidade de sobrevivência depende da disponibilidade e desempenho da rede. No passado, a melhor maneira de obter um desempenho confiável e previsível entre os sites era aproveitar uma WAN privada usando MPLS ou serviço de Internet. Como a maioria de nós sabemos, isso normalmente é muito caro e nem sempre custo é efetivo.

O Cisco IWAN pode nos oferecer isso em termos de otimização do nosso tráfego WAN. O IWAN da Cisco é um sistema que aumenta a colaboração e o desempenho das aplicações em nuvem, “reduzindo” o custo operacional da sua WAN. O IWAN pode permitir que as organizações entreguem uma experiência sem compromissos em relação a qualquer conexão. Com a solução IWAN, o tráfego é roteado dinamicamente com base em aplicativos e condições de rede para oferecer a melhor experiência de qualidade.

Em resumo, a IWAN permite:

Aumente sua rede com opções de conectividade de baixo custo, como a Internet,

perceba os benefícios de custo da flexibilidade do provedor e maior utilização da WAN

Desligue a WAN corporativa com otimização de aplicativos, armazenamento em cache inteligente e acesso direto a internet altamente seguro.

O IWAN é construída fortemente no Performance Routing v3 (PfRv3),

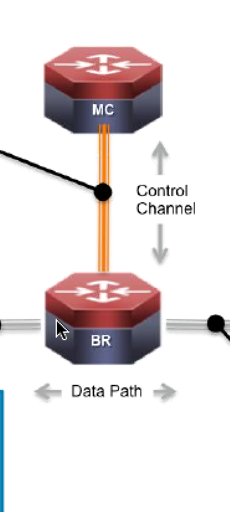

O IWAN é composto por dois principais componentes Cisco IOS/IOS-XE, um Master Controller (MC) e um Border Router (BR). Vamos falar um poco mais sobre isso.

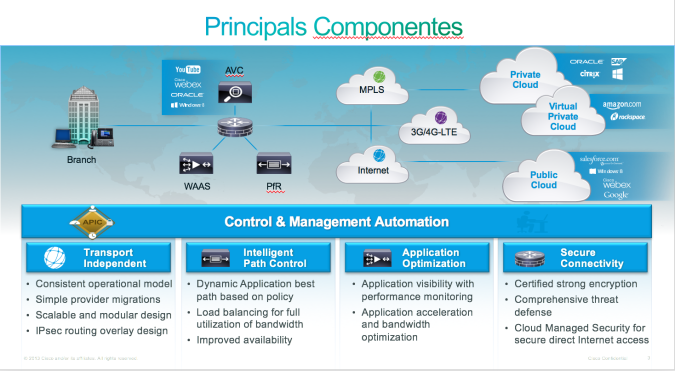

Os 4 Pilares do IWAN:

Transporte-Independente

Controle Caminho Inteligente

Otimização de Aplicação

Conectividade altamente segura

Performance Routing PfR:

O PfR oferece controle de caminho inteligente para o roteamento seja via DSCP ou com aplicações em toda a WAN.

PfR fornece:

Seleção dinâmica do melhor caminho para políticas definidas.

Balanceamento de carga baseado em aplicativos, caminhos para utilização de todos os links e largura de banda com disponibilidade e sem falhas. ( Sem indisponibilidade do serviço )

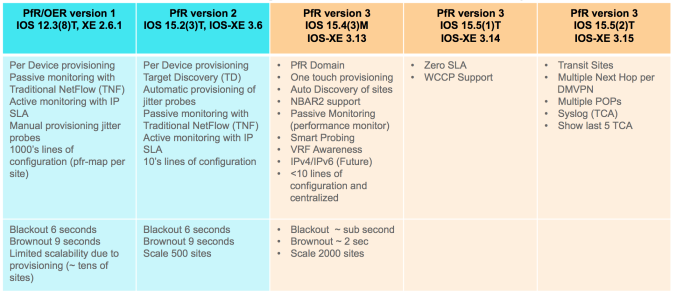

A primeira versão do PfR foi criada pela Cisco no ano 2000, ( OER ), o PfR foi evoluindo e hoje estamos na versão PfR3.

Essa primeira versão ( OER ) se podemos chamar assim ela era praticamente inutilizável, pois sua complexidade era é muita grande e a quantidade de linhas de comandos eram absurdas.

A Versão dois ( PfRv2 ) sua configuração já é mais simples porém deveria ser aplicada em todos os MC’s, para aprender o que estava passando pelo link tinha o modo passivo via NETFLOW tradicional versão 1 e o modo ATIVO via IPSLA.

Porém para uma monitoração mais precisa o ideal é o modo ATIVO gerando um trafego sintético via IPSLA onde ele manda uma pacote para o destino, recebe e retorna o pacote para dizer que estava OK.Agora Imagine assim: Tenho dois links ( LINK A e LINK B ), pelo LINK A estou passando um trafego de voz ( EF ), mas tenho que monitorar meu LINK B (backup) também, pois caso ocorra uma falha de treshold violado ( jitter, delay, PKT loos, Byte loos ) eu preciso modificar o trafego para o meu LINK B.

Mas como essa monitoração é via IPSLA e o IPSLA ele utiliza a CPU, isso limitava demais o numero de sites para solução.

Limitando em apenas 500 sites.

Já na versão 3 ( PfRv3 ) tudo isso acima mudou agora temos o smat probe, alem de uma forma concentrada ( domain ) de configurações no MC e ele distribui para os demais MC’s com isso a quantidade de linhas de configurações diminuiu absurdamente, A monitoração nào é mais via Jitter probe e sim via smart probe. Isso é feito via Data Path e não mais CPU. Seu aprendizado agora utiliza NBAR versão 2. E o numero de sites suportados, aumentou significamente o numero é de 500 na v2 para 2000 sites.

Bom como o Lab é baseado no PfRv3 vou deixar para focar no LAB.

As imagens abaixo mostram a evolução do PfR e suas Camadas.

IWAN LAYERS

Uma coisa importante aqui é que o PfR ele não substitui o protocolo de roteamento ( BGP ou EIGRP ) ele esta uma camada acima! O Pfr, ele usa os protocolos como underlay e faz o Overlay..

PFR Componentes:

Master Controller: ( MC )

Ao meu ver ele é o cérebro, pois fornece todas as políticas de Controle e caminho, enviando para todos os outros MCs. Ele contém a função lógica de controlar o domínio PfR. Toda a configuração de qual caminho seja, principal/secundário e failover está nele.

Também precisamos configura o Site-prefix e o enterprise-prefix.

Site-prefix é toda a rede do seu datacenter.

Enterprise-prefix é toda rede do seu datacenter e toda a rede das suas filiais ( Toda sua rede )

Recomendação: A rede das suas filias não é legal ter o mesmo prefixo no seu Datacenter.

Depois explico melhor no lab.

Importante: O MC ele é control Plane! Ele não tem a funcção de fazer roteamento.

Master Controller de Transito:

Ele faz a decisão de otimização para o site que ele esta instalado. Não existe configuração de política nele. Como mencionado acima, ele recebe sua política do MC, com isso ele precisa conseguir chegar no MC principal. Em background ele fecha o protocolo Eigrp SAF : Service address family: ( Vamos falar mais sobre isso no lab )

No MC- de transito é necessário fazer as configurações do domain ( Pfr ) e do site-prefix ( prefixos desse site onde ele esta instalado )

Agora vamos falar do HUB, esse cara tambem tem um papél fundamental, pois é ele que recebe todas as informações de todos os sites remotos e avisa Master Controler para que ele saiba qual melhor decisão tomar. Ele tem uma comunicação com o MC via EIGRP SAF.

O HUB tem a função de rotear todo o trafego, nele é onde esta configurado o dmvp e o protocolo bgp ou eigrp, sem contar o ospf para rede interna.

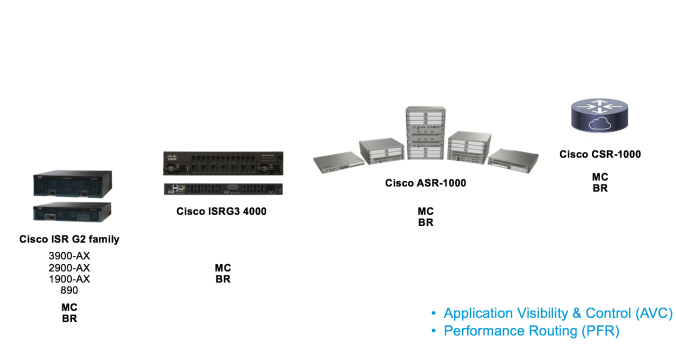

Equipamentos que suportam o IWAN :

Bom antes de iniciar nosso Lab é legal comentar que hoje já é suportado o:

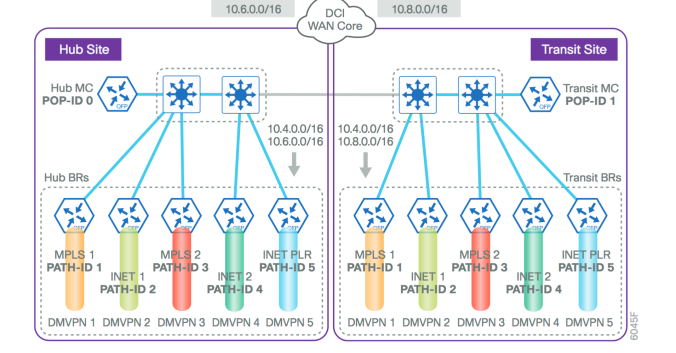

MULTIPLE TUNNEL TERMINATION ou seja o mesmo HUB com multiplos transportes conforme imagem abaixo.

Bom vamos iniciar nosso laboratório :

Antes alguns detalhes que eu acho importante:

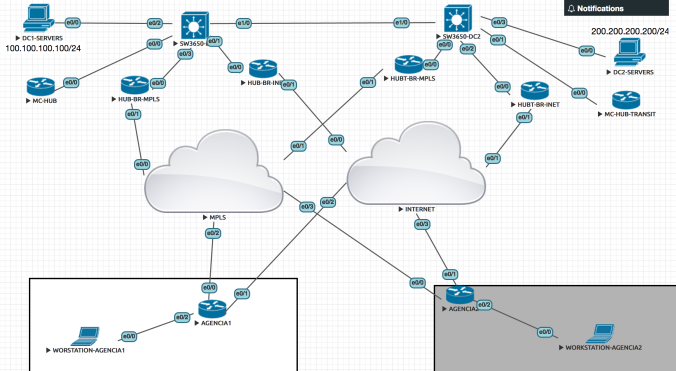

O laboratório é composto de dois DataCenters e duas filiais, teremos links de MPLS e Internet em cada DC/Filial.

O modelo utilizado será o site-affinity ou seja ele será balanceado ou pelo link MPLS ou pelo link Internet, independente do seu DC Ativo. ( Os prefixos são iguais nos data centers)

Observação: Fiz um lan com o no-site-affinity, o que isso significa Exemplo: O MPLS esta ativo caso ocorra alguma falha seja violação de politica ou falha do link, ele vai chavear para o link de internet desse mesmo site. Ele não ira para o MPLS do site2.

Eu particularmente não gostei desse formato, pois no meu lab ele só vai para o DC 2 quando eu nõa tenho mais links no DC1. não importa se os links do DC2 estejam melhores.

Portante a opção do site affinity é bem melhor. ( primeira mencionada ) e o que vamos utilizar no nosso lab.

Topologia do laboratório

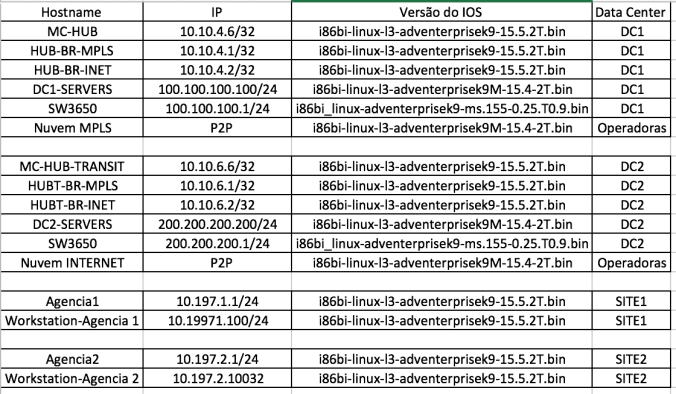

Enderaçamento IP Laboratorio :

Vamos iniciar com as configurações do :

Hub Master Controller:

Que é composta de:

- Definir o nome do domain

- Definir a VRF

- Identify the Router as the Hub MC

- Define the Source Interface for PfR Communication

- Define Password (Optional)

- Define PfR domain policies – this will be explained in the PfR policies section.

- Aproveitar e ja fazer o Balanceamento das politicas.

!

!

!

!

####################

A Seguir as configurações do Master controller

####################

!

domain rodbez

vrf default

master hub

source-interface Loopback0

site-prefixes prefix-list DC1-PREFIXES

password RodrigoBezerra

load-balance

enterprise-prefix prefix-list ENTERPRISE-PREFIXES

class VOICE sequence 10

match dscp ef policy voice

path-preference MPLS1 fallback INET1

class REAL_TIME_VIDEO sequence 20

match dscp cs4 policy real-time-video

match dscp af41 policy real-time-video

match dscp af42 policy real-time-video

match dscp af43 policy real-time-video

path-preference INET1 fallback blackhole

class LOW_LATENCY_DATA sequence 30

match dscp cs2 policy low-latency-data

match dscp cs3 policy low-latency-data

match dscp af21 policy low-latency-data

match dscp af22 policy low-latency-data

match dscp af23 policy low-latency-data

path-preference MPLS1 fallback INET1

class BULK_DATA sequence 40

match dscp af11 policy bulk-data

match dscp af12 policy bulk-data

match dscp af13 policy bulk-data

path-preference INET1 fallback MPLS1

class SCAVENGER sequence 50

match dscp cs1 policy scavenger

path-preference INET1 fallback blackhole

class DEFAULT sequence 60

match dscp default policy best-effort

path-preference INET1 fallback MPLS1

!

cts logging verbose

!

!

!

redundancy

interface Loopback0

ip address 10.10.4.6 255.255.255.255

ip ospf 100 area 0

hold-queue 1024 in

hold-queue 1024 out

!

interface Ethernet0/0

ip address 10.195.5.9 255.255.255.252

ip ospf network point-to-point

ip ospf 100 area 0

!

router ospf 100

router-id 10.195.4.6

!

ip forward-protocol nd

!

!

no ip http server

no ip http secure-server

!

!

ip prefix-list DC1-PREFIXES seq 10 permit 10.195.4.0/24

ip prefix-list DC1-PREFIXES seq 20 permit 10.195.5.0/24

ip prefix-list DC1-PREFIXES seq 30 permit 10.195.6.0/24

ip prefix-list DC1-PREFIXES seq 40 permit 189.38.112.0/20

ip prefix-list DC1-PREFIXES seq 50 permit 100.100.100.0/24

ip prefix-list DC1-PREFIXES seq 60 permit 10.10.4.0/24

!

ip prefix-list ENTERPRISE-PREFIXES seq 10 permit 10.196.0.0/16

ip prefix-list ENTERPRISE-PREFIXES seq 20 permit 10.197.0.0/16

ip prefix-list ENTERPRISE-PREFIXES seq 30 permit 10.198.0.0/16

ip prefix-list ENTERPRISE-PREFIXES seq 40 permit 10.199.0.0/16

ip prefix-list ENTERPRISE-PREFIXES seq 50 permit 10.0.0.0/8Resumo:

Quero dizer que as politicas acima seguinifica:

VOICE : Ele tem prioridade pelo link MPLS e em caso de falha ou violação esse trafego irá via link Internet.

REAL_TIME_VIDEO: Ele tem prioridade pelo link Internet e em caso de falha entra em blackhole ou seja o serviço para de funcionar, não tem caminho alternativo.

LOW_LATENCY_DATA:Ele tem prioridade pelo link MPLS e em caso de falha ou violação esse trafego irá via link Internet.

BULK_DATA:Prioridade Internet em caso de falha ou violação o trafego vai via MPLS.

SCAVENGER:Ele tem prioridade pelo link Internet e em caso de falha entra em blackhole ou seja o serviço para de funcionar, não tem caminho alternativo.

DEFAULT: Todo trafego que não esta classificado é mandado via Internet,, nesse caso é balanceado mas com prioridade para o link de internet.

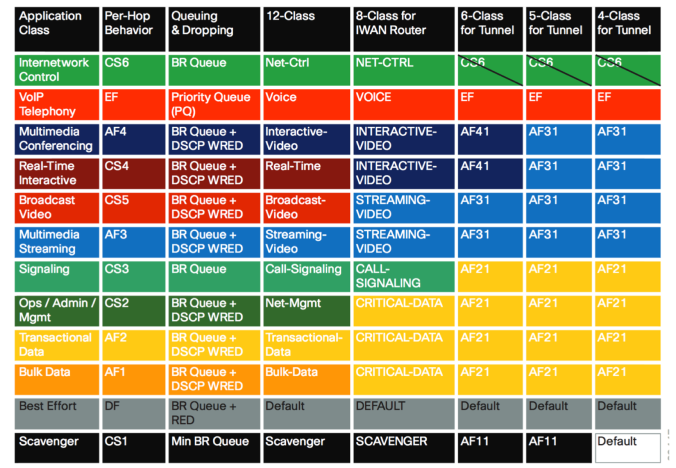

Segue uma tabela com as classes e definições para uso do QOS:

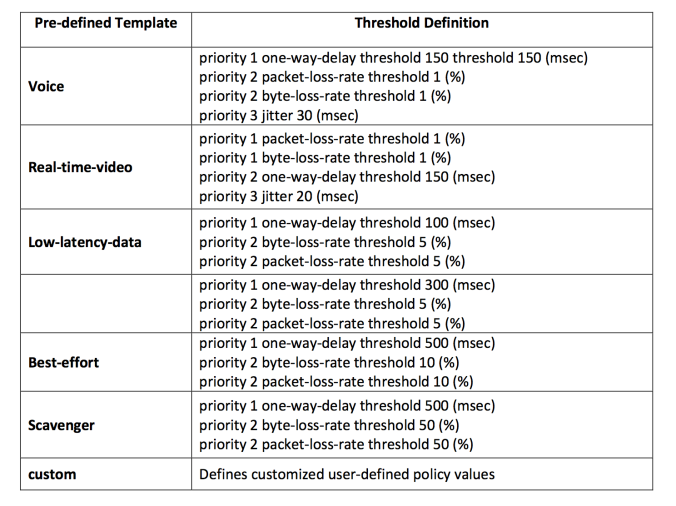

Tabela com os tresholds Padrões:

TESTES:

MC-HUB#show domain rodbez master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Hub

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.10.4.6

Load Balancing:

Admin Status: Enabled

Operational Status: Up

Enterprise top level prefixes configured: 4

Max Calculated Utilization Variance: 0%

Last load balance attempt: never

Last Reason: Variance less than 20%

Total unbalanced bandwidth:

External links: 0 Kbps Internet links: 0 Kbps

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Borders:

IP address: 10.10.4.1

Version: 2

Connection status: CONNECTED (Last Updated 00:23:18 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: MPLS1 path-id:1 | Status: UP | Zero-SLA: NO

Number of default Channels: 0

!

Tunnel if: Tunnel0

!

IP address: 10.10.4.2

Version: 2

Connection status: CONNECTED (Last Updated 00:22:01 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET1 path-id:2 | Status: UP | Zero-SLA: NO

Number of default Channels: 0

Tunnel if: Tunnel0

——————————————————————————–

Podemos notar que temos dois caminhos:

Service Provider: MPLS1 path-id:1

Service Provider: INET1 path-id:2

Agora vamos verificar a comunicação do master controller com os HUB.

MC-HUB-DC1#show eigrp service-family ipv4 neighbors

EIGRP-SFv4 VR(#AUTOCFG#) Service-Family Neighbors for AS(59501)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

1 10.10.4.2 Lo0 515 00:25:01 5 100 0 1

0 10.10.4.1 Lo0 547 00:26:19 8 100 0 1

Lembrando que não é necessario fazer nenhum tipo de configuração do protocolo EIGRP isso esta rodando em bakground ( nativo do PfR )

Vemos acima comunicação com o HUB MPLS ( 10.10.4.1 )e com o HUB INET ( 10.10.4.2 ).

Vamos falar um pouco do MC de Transito, nele não é necessario colocar as configurações de politcas para o balanceamento. Apenas informamos que ele é um site de transito e quais são suas redes daquele DataCenter ( site-prefix ) alem claro de informar qual ip do MC principal.

Segue configurações:

hostname MC-HUB-TRANSIT

!

domain rodbez

vrf default

master transit 1

source-interface Loopback0

site-prefixes prefix-list DC2-PREFIXES

password RodrigoBezerra

hub 10.10.4.6

!

interface Loopback0

ip address 10.10.6.6 255.255.255.255

ip ospf 100 area 0

hold-queue 1024 in

hold-queue 1024 out

!

interface Ethernet0/0

ip address 10.195.5.49 255.255.255.252

ip ospf network point-to-point

ip ospf 100 area 0

!

router ospf 100

!

ip forward-protocol nd

!

!

no ip http server

no ip http secure-server

!

!

ip prefix-list DC2-PREFIXES seq 10 permit 10.195.4.0/24

ip prefix-list DC2-PREFIXES seq 20 permit 10.195.5.0/24

ip prefix-list DC2-PREFIXES seq 30 permit 10.195.6.0/24

ip prefix-list DC2-PREFIXES seq 40 permit 189.38.112.0/20

ip prefix-list DC2-PREFIXES seq 50 permit 100.100.100.0/24

ip prefix-list DC2-PREFIXES seq 60 permit 10.10.6.0/24

!

Nesse caso do segundo datacenter podemos observar que tambem possuim os dois caminhos MPLS e INET:

MC-HUB-TRANSIT#show domain rodbez master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Transit

POP ID: 1

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.10.6.6

Load Balancing:

Operational Status: Up

Max Calculated Utilization Variance: 0%

Last load balance attempt: never

Last Reason: Variance less than 20%

Total unbalanced bandwidth:

External links: 0 Kbps Internet links: 0 Kbps

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Minimum Requirement: Met

Borders:

IP address: 10.10.6.1

Version: 2

Connection status: CONNECTED (Last Updated 00:35:57 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: MPLS1 path-id:1 | Status: UP | Zero-SLA: NO

Number of default Channels: 0

!

Tunnel if: Tunnel0

!

IP address: 10.10.6.2

Version: 2

Connection status: CONNECTED (Last Updated 00:35:08 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET1 path-id:2 | Status: UP | Zero-SLA: NO

Number of default Channels: 0

Tunnel if: Tunnel0

E a comunicações EIGRP com os dois HUB’s do site 2 e com o MC prncipal que esta fisicamente no site 1:

MC-HUB-TRANSIT#show eigrp service-family ipv4 neighbors

EIGRP-SFv4 VR(#AUTOCFG#) Service-Family Neighbors for AS(59501)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

1 10.10.6.2 Lo0 589 00:37:14 3 100 0 2

0 10.10.6.1 Lo0 546 00:38:03 4 100 0 2

2 10.10.4.6 Lo0 578 00:45:36 5 100 0 38

Uma observação: o MC princial se conecta apenas nos Hubs do site principal

O MC de Transito, se conectam apenas nos HUB’s do site secundario e no MC do Site principal.

Vamos entender as configurações dos HUB’S agora tanto do DC1 quanto do DC2.

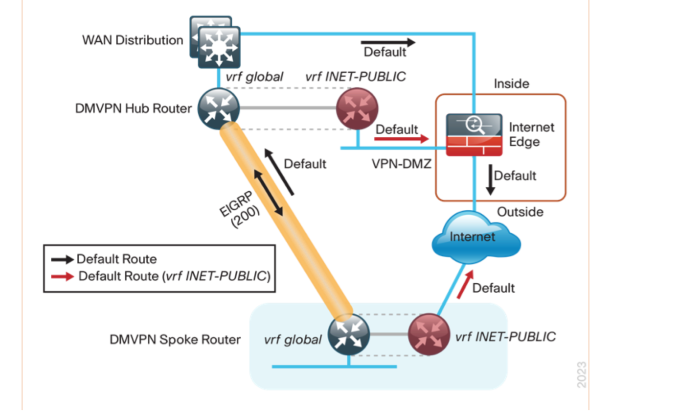

Para falar das configurações dos HUBS primeiro vamos entender o funcionamento da front-door-vrf onde usamos para fechar o Tunnel e não misturar as tabelas de rodeamento.

O conflito de múltiplas rota default é resolvido através do uso de Front VRFs no roteador. Isso é usado em conjunto com DMVPN para permitir o uso de múltiplas rotas default para os roteadores de hub DMVPN e roteadores com DMVPN. Esta combinação de recursos é referida como FVRF,

Nesse caso front door vrf é utilizada apenas para fechar o Tunnel ( DMVPN ), pois mesmo com a vrf configurada na interface tunnel, uma vez estabelecido o prorio tunnel esta na tabela global do roteador.

Vamos para o show running-config do HUB MPLS e HUB INET do DC1 a as explicações e seus testes.

hostname HUB-BR-MPLS-DC1

!

boot-start-marker

boot-end-marker

!

!

vrf definition IWAN-TRANSPORT-1

!

address-family ipv4

exit-address-family

!

!

no aaa new-model

!

!

!

bsd-client server url https://cloudsso.cisco.com/as/token.oauth2

clock timezone EET 2 0

mmi polling-interval 60

no mmi auto-configure

no mmi pvc

mmi snmp-timeout 180

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

!

ip cef

no ipv6 cef

!

multilink bundle-name authenticated

!

domain rodbez

vrf default

border

source-interface Loopback0

master 10.10.4.6

password RodrigoBezerra

!

!

!

!

!

!

cts logging verbose

!

!

!

redundancy

!

!

!

class-map match-any STREAMING-VIDEO

match dscp af31 af32 af33 cs5

class-map match-any INTERACTIVE-VIDEO

match dscp cs4 af41 af42 af43

class-map match-any CRITICAL-DATA

match dscp af11 af12 af13 cs2 af21 af22 af23

class-map match-any VOICE

match dscp ef

class-map match-any SCAVENGER

match dscp cs1

class-map match-any CALL-SIGNALING

match dscp cs3

class-map match-any NET-CTRL

match dscp cs6

!

policy-map WAN

class INTERACTIVE-VIDEO

bandwidth remaining percent 30

random-detect dscp-based

set dscp tunnel af41

class STREAMING-VIDEO

bandwidth remaining percent 10

random-detect dscp-based

set dscp tunnel af31

class NET-CTRL

bandwidth remaining percent 5

set dscp tunnel cs6

class CALL-SIGNALING

bandwidth remaining percent 4

set dscp tunnel af21

class CRITICAL-DATA

bandwidth remaining percent 25

random-detect dscp-based

set dscp tunnel af21

class SCAVENGER

bandwidth remaining percent 1

set dscp tunnel af11

class VOICE

priority level 1

police cir percent 10

set dscp tunnel ef

class class-default

bandwidth remaining percent 25

random-detect

policy-map RS-GROUP-200MBPS-POLICY

class class-default

service-policy WAN

policy-map RS-GROUP-4G-POLICY

class class-default

shape average 8000000

service-policy WAN

policy-map RS-GROUP-20MBPS-POLICY

class class-default

shape average 20000000

service-policy WAN

policy-map RS-GROUP-30MBPS-POLICY

class class-default

shape average 30000000

service-policy WAN

policy-map RS-GROUP-300MBPS-POLICY

class class-default

service-policy WAN

policy-map RS-GROUP-100MBPS-POLICY

class class-default

shape average 100000000

service-policy WAN

policy-map RS-GROUP-50MBPS-POLICY

class class-default

shape average 50000000

service-policy WAN

policy-map TRANSPORT-1-SHAPE-ONLY

class class-default

policy-map RS-GROUP-10MBPS-POLICY

class class-default

shape average 10000000

service-policy WAN

!

!

interface Loopback0

ip address 10.10.4.1 255.255.255.255

ip pim sparse-mode

ip ospf 100 area 0

!

interface Tunnel100

description *** MPLS1 DC1 ****

bandwidth 6000000

ip address 10.195.0.1 255.255.254.0

no ip redirects

ip mtu 1400

ip pim nbma-mode

ip pim sparse-mode

ip nhrp authentication key12345

ip nhrp map multicast dynamic

ip nhrp map group RS-GROUP-300MBPS service-policy output RS-GROUP-300MBPS-POLICY

ip nhrp map group RS-GROUP-200MBPS service-policy output RS-GROUP-200MBPS-POLICY

ip nhrp map group RS-GROUP-100MBPS service-policy output RS-GROUP-100MBPS-POLICY

ip nhrp map group RS-GROUP-50MBPS service-policy output RS-GROUP-50MBPS-POLICY

ip nhrp map group RS-GROUP-30MBPS service-policy output RS-GROUP-30MBPS-POLICY

ip nhrp map group RS-GROUP-20MBPS service-policy output RS-GROUP-20MBPS-POLICY

ip nhrp map group RS-GROUP-10MBPS service-policy output RS-GROUP-10MBPS-POLICY

ip nhrp map group RS-GROUP-4G service-policy output RS-GROUP-4G-POLICY

ip nhrp network-id 100

ip nhrp holdtime 600

ip nhrp redirect

ip tcp adjust-mss 1360

qos pre-classify

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 65100

tunnel vrf IWAN-TRANSPORT-1

domain rodbez path MPLS1 path-id 1

hold-queue 4096 in

hold-queue 4096 out

!

interface Ethernet0/0

description *** SW3650 b

ip address 10.195.5.13 255.255.255.252

ip nbar protocol-discovery

ip pim sparse-mode

ip ospf network point-to-point

ip ospf 100 area 0

!

interface Ethernet0/1

description *** MPLS1 FVRF ***

bandwidth 6000000

vrf forwarding IWAN-TRANSPORT-1

ip address 192.168.10.1 255.255.255.252

no ip redirects

no ip unreachables

no ip proxy-arp

no lldp transmit

no lldp receive

no mop enabled

service-policy output TRANSPORT-1-SHAPE-ONLY

hold-queue 4096 in

hold-queue 4096 out

!

!

router ospf 100

router-id 10.195.4.1

redistribute bgp 65100 subnets route-map REDIST-BGP-TO-OSPF

passive-interface default

no passive-interface Ethernet0/0

!

router bgp 65100

bgp router-id 10.195.4.1

bgp log-neighbor-changes

bgp listen range 10.195.0.0/23 peer-group MPLS1-SPOKES

neighbor MPLS1-SPOKES peer-group

neighbor MPLS1-SPOKES remote-as 65100

neighbor MPLS1-SPOKES description MPLS1 Spoke Route Reflector

neighbor MPLS1-SPOKES password BGPRODBEZ

neighbor MPLS1-SPOKES update-source Tunnel100

neighbor MPLS1-SPOKES timers 20 60

!

address-family ipv4

bgp redistribute-internal

network 0.0.0.0

neighbor MPLS1-SPOKES activate

neighbor MPLS1-SPOKES send-community

neighbor MPLS1-SPOKES route-reflector-client

neighbor MPLS1-SPOKES next-hop-self all

neighbor MPLS1-SPOKES weight 50000

neighbor MPLS1-SPOKES soft-reconfiguration inbound

neighbor MPLS1-SPOKES route-map MPLS1-IN in

neighbor MPLS1-SPOKES route-map MPLS1-OUT out

distance bgp 201 19 200

exit-address-family

!

ip forward-protocol nd

!

ip bgp-community new-format

ip community-list standard DC2-SPOKES permit 65100:20

ip community-list standard DC1-SPOKES permit 65100:10

!

no ip http server

no ip http secure-server

ip route vrf IWAN-TRANSPORT-1 0.0.0.0 0.0.0.0 192.168.10.2 name MPLS

!

!

ip prefix-list DEFAULT-ROUTE seq 10 permit 0.0.0.0/0

!

ip prefix-list LOCALMCLOOPBACK seq 10 permit 10.10.4.6/32

!

ip prefix-list TUNNEL-DMVPN seq 10 permit 10.195.0.0/23

ip prefix-list TUNNEL-DMVPN seq 20 permit 10.195.2.0/23

no service-routing capabilities-manager

!

route-map MPLS1-IN deny 10

description All Blocked Prefixes to come IN on BGP

match ip address prefix-list DEFAULT-ROUTE LOCALMCLOOPBACK TUNNEL-DMVPN

!

route-map MPLS1-IN permit 1000

description Allow Everything Else

!

route-map MPLS1-OUT permit 10

description OUT on BGP to Spokes

match ip address prefix-list DEFAULT-ROUTE

set local-preference 800

set community 65100:100

!

route-map REDIST-BGP-TO-OSPF permit 10

description Secondary DC2 with higher Metric

match community DC2-SPOKES

set metric 2000

set metric-type type-1

!

route-map REDIST-BGP-TO-OSPF deny 20

description Block Null routes to be distributed from BGP to OSPF

match ip address prefix-list DEFAULT-ROUTE

!

route-map REDIST-BGP-TO-OSPF permit 30

description Prefer DC1 with lower Metric

match community DC1-SPOKES

set metric 1000

set metric-type type-1

!

route-map REDIST-BGP-TO-OSPF permit 1000

description Prefer DC1 with lower Metric

set metric 998

set metric-type type-1

!